O Terror Digital Bate à Sua Porta: Seu Site Está Realmente Protegido?

No cenário digital de hoje, a segurança não é um luxo, mas uma necessidade urgente. Seu site, sua plataforma de negócios e a confiança de seus clientes estão constantemente sob ameaça.

86% das ameaças cibernéticas se escondem no tráfego criptografado que firewalls comuns não conseguem detectar. Não são apenas ataques diretos; são invasões silenciosas, roubo de dados massivo e a destruição da sua reputação.

Em 2023, ataques cibernéticos aumentaram 38% globalmente, com um custo médio de US$ 4,45 milhões por incidente. Empresas de todos os portes são alvos: um ataque de ransomware pode paralisar suas operações por semanas, como vimos com a Colonial Pipeline, ou expor dados sensíveis de milhões de usuários, como no caso da Equifax.

Hackers estão cada vez mais sofisticados, utilizando táticas como phishing avançado, ransomware disfarçado em atualizações e exploração de vulnerabilidades zero-day para roubar dados, derrubar serviços e causar prejuízos incalculáveis. Pequenas e médias empresas, muitas vezes negligenciadas, são alvos fáceis: 60% delas fecham as portas seis meses após um grande ataque.

Por Que A Segurança Do Seu Site É Crítica?

1. Perdas Financeiras Devastadoras

Um ataque bem-sucedido não apenas custa milhões em recuperação e multas, mas também resulta em perda de receita devido à inatividade do site, interrupção das operações e cancelamento de pedidos. A reconstrução de sistemas e a investigação forense são despesas que podem levar à falência.

2. Dano Irreparável à Reputação

A confiança é o ativo mais valioso de qualquer negócio online. Uma violação de dados pode destruir anos de trabalho duro, manchando sua imagem pública. Notícias negativas se espalham rapidamente, afastando clientes atuais e futuros, e tornando quase impossível recuperar a credibilidade.

3. Consequências Legais Severas

Em um mundo onde a proteção de dados é cada vez mais regulamentada (GDPR, LGPD, CCPA), falhas de segurança podem resultar em multas estratosféricas e longos processos judiciais. A responsabilidade legal por não proteger os dados dos usuários é uma carga que nenhuma empresa deseja carregar.

Não espere até ser tarde demais! 👇 Deslize para descobrir como proteger seu site e manter seus negócios e clientes seguros!

Conheça as Táticas Sombrias: Tipos Comuns de Ataques Cibernéticos

Para se defender, é crucial entender as ameaças. Aqui estão os tipos mais comuns de ataques cibernéticos que seu site enfrenta diariamente. Esteja preparado!

Ataques DDoS

Sobrecarga seu servidor com tráfego massivo, tornando seu site indisponível para usuários legítimos.

SQL Injection

Explora vulnerabilidades em bancos de dados para roubar, modificar ou destruir dados críticos do seu site.

Cross-Site Scripting (XSS)

Insere scripts maliciosos em páginas web visualizadas pelos usuários, roubando dados ou controlando sessões.

Phishing

Engana usuários através de e-mails ou sites falsos para que revelem senhas, dados bancários e informações confidenciais.

Ransomware

Criptografa seus arquivos e sistemas, exigindo um resgate para liberar o acesso, paralisando suas operações.

Ataques de Força Bruta

Tentativas repetidas de adivinhar senhas e credenciais até conseguir acesso não autorizado ao seu sistema.

Como Proteger Seu Site Contra Hackers: Uma Abordagem Abrangente

Proteger seu site em um ambiente digital em constante evolução exige uma estratégia multifacetada. Entenda cada método de defesa em detalhes para construir uma fortaleza online.

1. Mantenha tudo atualizado

Atualizações regulares são a sua primeira linha de defesa contra vulnerabilidades. Elas incluem patches de segurança que corrigem falhas conhecidas, exploradas por malfeitores. Garanta que seu sistema operacional, CMS (como WordPress, Joomla), plugins, temas e todas as bibliotecas de terceiros estejam sempre na versão mais recente. Considere ativar atualizações automáticas sempre que possível, ou agende verificações semanais. Historicamente, grandes violações como a da Equifax foram atribuídas a softwares não atualizados.

Por que é crítico: Um software desatualizado é um convite aberto para hackers. Cerca de 80% das violações cibernéticas poderiam ser evitadas com a aplicação de patches e atualizações em tempo hábil, pois corrigem as “portas abertas” que os invasores buscam.

2. Use SSL/TLS

A implementação de certificados SSL/TLS (HTTPS) é fundamental para criptografar o tráfego entre o seu servidor e os navegadores dos usuários. Isso protege dados sensíveis como senhas, informações de cartão de crédito e dados pessoais contra interceptação e adulteração. Obtenha um certificado de uma Autoridade de Certificação confiável (como Let’s Encrypt para opções gratuitas ou CAs comerciais), instale-o corretamente e configure seu site para forçar o uso de HTTPS em todas as páginas, preferencialmente com HTTP Strict Transport Security (HSTS).

Por que é crítico: Sem SSL/TLS, os dados dos usuários viajam pela internet em texto simples, tornando-os extremamente vulneráveis a ataques “man-in-the-middle”. Além disso, navegadores modernos exibem avisos de “site não seguro” para páginas HTTP, prejudicando a confiança do usuário e o SEO.

3. Controle rigoroso de acessos

Adote o princípio do “menor privilégio”, concedendo a cada usuário e sistema apenas as permissões necessárias para realizar suas funções. Isso minimiza o dano potencial caso uma conta seja comprometida. Implemente autenticação de dois fatores (2FA/MFA) para todos os acessos administrativos, use senhas fortes e únicas, e revise regularmente as permissões de acesso. Remova imediatamente o acesso de funcionários que saem da empresa e monitore atividades suspeitas em contas de alto privilégio.

Por que é crítico: Credenciais comprometidas são um vetor comum de ataque. Limitar as permissões e exigir MFA reduz drasticamente a superfície de ataque e o impacto de uma conta invadida, protegendo dados e sistemas internos.

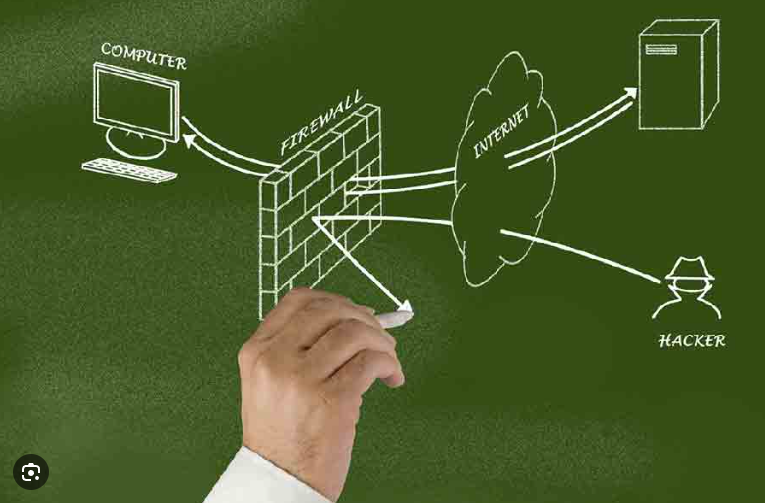

4. Firewall e prevenção de intrusão

Instale um Firewall de Aplicação Web (WAF) e sistemas de prevenção de intrusão (IPS) para monitorar e filtrar o tráfego malicioso antes que ele chegue ao seu servidor. Um WAF pode defender contra ataques comuns como SQL Injection e XSS, enquanto um IPS detecta e bloqueia atividades anômalas em tempo real. Configure regras de segurança personalizadas para seu ambiente e garanta que esses sistemas sejam continuamente atualizados com as últimas assinaturas de ameaças.

Por que é crítico: Firewalls e IPS atuam como guardas de segurança na entrada do seu site, barrando a maioria das tentativas de ataque antes que possam alcançar e explorar vulnerabilidades no seu código ou servidor. Eles fornecem uma camada de proteção essencial.

5. Backups regulares e robustos

A melhor estratégia contra perda de dados ou ransomware é ter backups confiáveis e atualizados. Faça cópias de segurança completas do seu site (arquivos e banco de dados) de forma regular – diária ou semanal, dependendo da frequência de atualização do conteúdo. Armazene esses backups em um local seguro e separado do servidor principal (off-site ou na nuvem). É crucial testar periodicamente o processo de restauração para garantir que os backups sejam funcionais e que você possa recuperar o site rapidamente em caso de desastre.

Por que é crítico: Em caso de um ataque bem-sucedido, falha de hardware ou erro humano, um backup recente e testado é a única garantia de que seu site possa ser restaurado com o mínimo de tempo de inatividade e perda de dados, minimizando prejuízos financeiros e reputacionais.

6. Proteção avançada com IA/ML

Utilize soluções de segurança que empregam inteligência artificial e aprendizado de máquina para detectar e mitigar ameaças sofisticadas que podem escapar de defesas baseadas em assinaturas. Essas ferramentas podem identificar comportamentos anômalos, como tentativas de phishing, infecções por malware, atividades de bot e movimentos laterais dentro da rede, mesmo de ameaças “zero-day” ainda desconhecidas. Elas oferecem uma camada proativa de segurança, adaptando-se a novas táticas de ataque em tempo real.

Por que é crítico: Com a evolução das ameaças, a proteção tradicional é insuficiente. A IA/ML oferece detecção preditiva e adaptativa, essencial para combater ataques complexos e evasivos que não seguem padrões conhecidos, agindo antes que o dano seja significativo.

7. Monitoramento e logging

Implemente um sistema robusto de monitoramento de segurança que registre todas as atividades relevantes no seu site e servidor, incluindo tentativas de login, acessos a arquivos, erros de sistema e tráfego de rede. Utilize ferramentas de SIEM (Security Information and Event Management) ou soluções de monitoramento de integridade de arquivos (FIM) para analisar esses logs em busca de padrões incomuns ou indicadores de comprometimento. Configure alertas automáticos para eventos críticos que exijam atenção imediata.

Por que é crítico: Sem monitoramento e logging adequados, é quase impossível detectar uma violação em andamento ou identificar a causa raiz de um ataque após ele ter ocorrido. Eles fornecem a visibilidade necessária para responder rapidamente a incidentes e realizar análises forenses.

8. Auditorias de segurança e pentests

Contrate periodicamente especialistas em segurança para realizar auditorias e testes de penetração (pentests) no seu site. Essas avaliações simulam ataques reais para identificar vulnerabilidades e pontos fracos que podem ter sido negligenciados pelas defesas internas. Um pentest pode revelar falhas na configuração, erros de codificação ou processos de segurança inadequados antes que um atacante malicioso os explore. As auditorias devem cobrir tanto a infraestrutura quanto o código da aplicação.

Por que é crítico: A perspectiva externa e especializada de auditorias e pentests é inestimável. Eles fornecem uma validação independente da sua postura de segurança, revelando vulnerabilidades que equipes internas podem não identificar e garantindo que suas defesas são eficazes contra as táticas mais recentes.

9. Limitação de taxa (Rate Limiting)

Aplique limitação de taxa (rate limiting) para controlar o número de requisições que um único endereço IP pode fazer ao seu servidor em um determinado período. Isso é crucial para mitigar ataques de força bruta, tentativas de enumeração de usuários, ataques de negação de serviço (DoS) e raspagem de dados. Ferramentas como Cloudflare ou configurações no seu servidor web (nginx, Apache) podem ser usadas para implementar essa medida. Por exemplo, limite o número de tentativas de login ou de requisições de API por minuto.

Por que é crítico: Ataques automatizados são a norma, e a limitação de taxa é uma defesa eficaz contra a exploração sistemática de seu site por bots. Ela impede que um atacante sobrecarregue seus recursos ou tente milhares de combinações de senhas, protegendo contra exaustão de recursos e quebra de credenciais.

Proteger seu site hoje para evitar prejuízos amanhã é um investimento contínuo na segurança e reputação do seu negócio.

Soluções de Baixo Custo para Fortalecer a Segurança do Seu Site

Ferramentas Gratuitas e Acessíveis para uma Defesa Robusta

pfSense

Um poderoso firewall e roteador de código aberto baseado em FreeBSD. É uma solução completa para proteção de rede.

- Recursos Específicos: Firewall de estado, roteamento, VPN (IPsec, OpenVPN, WireGuard), proxy web, DNS, DHCP, IDS/IPS (Snort/Suricata), balanceamento de carga, relatórios de tráfego e logs detalhados. Suporta VLANs e Multi-WAN.

- Dificuldade de Instalação: Média-Alta. Requer hardware dedicado (PC antigo ou appliance) ou uma máquina virtual, além de algum conhecimento em redes para configuração inicial.

- Melhores Casos de Uso: Pequenas e médias empresas, redes domésticas avançadas, laboratórios, ISPs que precisam de controle granular sobre o tráfego de rede e segurança de borda.

- Requisitos de Sistema: Hardware x86-64, mínimo 1 CPU core, 1GB RAM, 8GB HDD, e pelo menos 2 interfaces de rede (para WAN/LAN).

- Prós: Extremamente completo e flexível, alto desempenho, custo zero de software, grande comunidade e documentação vasta.

- Contras: Curva de aprendizado acentuada para iniciantes, requer hardware dedicado, pode ser complexo para ambientes muito simples.

ModSecurity

Um firewall de aplicação web (WAF) de código aberto que oferece proteção robusta contra uma vasta gama de ataques web.

- Recursos Específicos: Filtra requisições HTTP/HTTPS, defende contra SQL injection, Cross-Site Scripting (XSS), inclusão de arquivo local/remoto (LFI/RFI), proteção contra ataques de DDoS na camada de aplicação e bots maliciosos. Utiliza o conjunto de regras OWASP Core Rule Set (CRS).

- Dificuldade de Instalação: Média. É um módulo que precisa ser integrado e configurado em servidores web como Apache ou Nginx. A otimização e ajuste fino das regras para evitar falsos positivos exigem atenção.

- Melhores Casos de Uso: Proteção de aplicações web críticas, garantia de conformidade com padrões de segurança (ex: PCI DSS), adição de uma camada de segurança antes da aplicação.

- Requisitos de Sistema: Servidor web (Apache, Nginx, IIS), recursos de CPU e memória dependendo do tráfego e das regras ativadas.

- Prós: Altamente configurável, muito eficaz contra a maioria dos ataques web conhecidos, open source e gratuito.

- Contras: Pode gerar falsos positivos se não for bem configurado, requer ajustes finos constantes, pode impactar ligeiramente o desempenho do servidor.

Fail2Ban

Um serviço simples e eficaz para proteger servidores Linux contra ataques de força bruta, monitorando logs e bloqueando IPs maliciosos.

- Recursos Específicos: Monitora arquivos de log de serviços como SSH, FTP, web servers (Apache, Nginx), e-mail (Postfix, Dovecot) e outros. Detecta tentativas falhas de login ou padrões de ataque e utiliza o firewall do sistema (iptables, firewalld) para banir temporariamente os IPs infratores.

- Dificuldade de Instalação: Baixa-Média. A instalação é direta, mas a configuração de “jails” personalizadas para diferentes serviços pode exigir algum entendimento de expressões regulares e da estrutura de logs.

- Melhores Casos de Uso: Proteção contra ataques de força bruta em quaisquer serviços expostos à internet, varredura de portas, negação de serviço de baixo volume.

- Requisitos de Sistema: Servidor Linux/Unix-like, acesso root, sistema de firewall (iptables ou firewalld).

- Prós: Leve, muito eficaz contra ataques de força bruta, fácil de configurar para serviços comuns, melhora a segurança básica do servidor.

- Contras: Não impede ataques distribuídos (DDoS de grande escala), o banimento é temporário (a menos que configurado para ser permanente), depende da qualidade dos logs dos serviços.

Cloudflare (Plano Gratuito)

Um serviço de rede de entrega de conteúdo (CDN) com recursos de segurança integrados, oferecendo uma camada de proteção e desempenho para qualquer site.

- Recursos Específicos: CDN para aceleração de sites, proteção básica contra DDoS (camada 3, 4 e 7), firewall de aplicação web (WAF) limitado, SSL/TLS gratuito, otimização de imagem, DNS gerenciado rápido.

- Dificuldade de Instalação: Baixa. Basta alterar os servidores DNS do seu domínio para os da Cloudflare. A configuração inicial é guiada e intuitiva.

- Melhores Casos de Uso: Blogs, sites pessoais, pequenos e-commerces, sites de pequeno a médio porte que buscam melhorar o desempenho, a segurança básica e a disponibilidade.

- Requisitos de Sistema: Um site hospedado com acesso ao gerenciamento de DNS do seu domínio.

- Prós: Fácil de usar, melhora significativamente o desempenho e a segurança, SSL gratuito, proteção eficaz contra DDoS de pequena e média escala, plano gratuito muito generoso.

- Contras: O WAF gratuito é limitado (regras avançadas requerem upgrade), pode causar problemas de compatibilidade com certas aplicações web, controle limitado sobre o cache no plano gratuito.

OPNsense

Uma bifurcação do pfSense, oferecendo um firewall de código aberto com uma interface de usuário moderna e atualizações focadas na segurança.

- Recursos Específicos: Funcionalidades de firewall e roteamento semelhantes ao pfSense, com uma interface de usuário mais moderna e intuitiva. Inclui IDS/IPS (Suricata), VPN, servidor proxy, relatórios avançados, e um sistema de plugins para extensibilidade.

- Dificuldade de Instalação: Média-Alta. Assim como o pfSense, requer hardware dedicado ou VM e algum conhecimento de rede. A interface é mais amigável, o que pode facilitar a configuração subsequente.

- Melhores Casos de Uso: Empresas e usuários avançados que buscam um firewall robusto com uma experiência de usuário aprimorada e um ciclo de lançamento mais rápido para atualizações de segurança.

- Requisitos de Sistema: Hardware x86-64, mínimo 1 CPU core, 1GB RAM, 8GB HDD, e pelo menos 2 interfaces de rede.

- Prós: Interface de usuário moderna e responsiva, foco em atualizações de segurança, grande flexibilidade e extensibilidade através de plugins, open source.

- Contras: Curva de aprendizado para quem não tem experiência em firewalls de rede, requer hardware dedicado, comunidade ligeiramente menor que a do pfSense.

Wordfence Security (WordPress)

Um plugin de segurança essencial para sites WordPress, oferecendo firewall, scanner de malware e proteção contra invasões.

- Recursos Específicos: Firewall de aplicação (WAF) que bloqueia ataques conhecidos e maliciosos, scanner de malware que verifica arquivos do core, temas e plugins em busca de infecções, autenticação de dois fatores (2FA), proteção contra força bruta, monitoramento de IPs bloqueados e tráfego em tempo real.

- Dificuldade de Instalação: Baixa. Instalação e configuração como qualquer outro plugin do WordPress. A versão gratuita é funcional com pouca configuração.

- Melhores Casos de Uso: Qualquer site WordPress, desde blogs pessoais a pequenos e-commerces, que buscam uma solução de segurança integrada e eficaz.

- Requisitos de Sistema: Instalação WordPress ativa, PHP 5.6.20 ou superior, MySQL 5.0 ou superior.

- Prós: Fácil de instalar e usar, muito eficaz para proteger sites WordPress, plano gratuito robusto, atualizações regulares de definições de ameaças.

- Contras: Pode consumir recursos do servidor em sites muito grandes, algumas funcionalidades avançadas (como regras de WAF em tempo real) são pagas, pode gerar falsos positivos se as regras forem muito agressivas.

OpenVAS / Greenbone Community Edition

Uma poderosa ferramenta de varredura de vulnerabilidades open source para identificar fraquezas em sua infraestrutura de rede e aplicações.

- Recursos Específicos: Mais de 50.000 testes de vulnerabilidade (NVTs), varredura de portas, detecção de serviços e sistemas operacionais, auditoria de configurações de segurança, geração de relatórios detalhados, gerenciamento de vulnerabilidades.

- Dificuldade de Instalação: Média-Alta. Geralmente instalado em uma máquina virtual dedicada ou servidor Linux. A configuração e o entendimento dos resultados exigem conhecimento técnico.

- Melhores Casos de Uso: Auditoria de segurança interna, identificação proativa de vulnerabilidades em redes corporativas, preparação para testes de penetração, conformidade com requisitos de segurança.

- Requisitos de Sistema: Máquina virtual ou servidor Linux com boa quantidade de RAM (min. 4GB, recomendado 8GB+) e espaço em disco para as bases de dados de vulnerabilidades.

- Prós: Ferramenta de nível empresarial gratuita, muito abrangente na detecção de vulnerabilidades, atualizações regulares da base de dados de ameaças.

- Contras: Exige recursos consideráveis, curva de aprendizado, a interpretação dos resultados e priorização das correções pode ser desafiadora.

Let’s Encrypt

Uma autoridade de certificação gratuita, automatizada e aberta que fornece certificados SSL/TLS para criptografar comunicações web.

- Recursos Específicos: Emite certificados SSL/TLS (HTTPS) que são reconhecidos por todos os navegadores. Os certificados são válidos por 90 dias e podem ser renovados automaticamente. Suporta múltiplos domínios e wildcards.

- Dificuldade de Instalação: Baixa-Média. Existem clientes como o Certbot que automatizam a maior parte do processo de instalação e renovação. Requer acesso ao servidor web ou ao gerenciamento de DNS.

- Melhores Casos de Uso: Qualquer site que precise de HTTPS, incluindo blogs, e-commerces, sistemas internos, para proteger dados do usuário e melhorar o SEO.

- Requisitos de Sistema: Acesso ao servidor onde o site está hospedado (Apache, Nginx, etc.) ou ao gerenciamento de DNS do domínio.

- Prós: Totalmente gratuito, processo de emissão e renovação automatizado, amplamente aceito pelos navegadores, contribui para uma internet mais segura.

- Contras: Certificados têm validade curta (90 dias, mas a renovação é automática), pode ser um pouco complexo para quem não tem familiaridade com linha de comando ou configuração de servidor.

MFA/2FA Gratuitos (Google Authenticator, Authy, etc.)

Ferramentas que adicionam uma camada extra de segurança às contas, exigindo um segundo fator de verificação além da senha.

- Recursos Específicos: Geram códigos de uso único baseados em tempo (TOTP) ou notificações push para verificar a identidade do usuário. Integráveis com inúmeros serviços online (Google, Microsoft, redes sociais, VPNs, etc.).

- Dificuldade de Instalação: Baixa. A instalação dos aplicativos é simples, e a configuração com serviços geralmente envolve escanear um código QR.

- Melhores Casos de Uso: Proteger contas administrativas de sites, e-mails, redes sociais, contas bancárias online – qualquer serviço que suporte 2FA/MFA.

- Requisitos de Sistema: Smartphone ou tablet para o aplicativo autenticador. O serviço online deve oferecer suporte a 2FA/MFA.

- Prós: Aumenta drasticamente a segurança da conta (mesmo que a senha seja comprometida), fácil de usar, a maioria dos serviços oferece integração gratuita.

- Contras: Perda ou quebra do dispositivo pode dificultar o acesso (necessita de backups de códigos de recuperação), não protege contra ataques de phishing muito sofisticados que roubam o token em tempo real.

Quando Usar Cada Ferramenta: Um Guia Rápido

Escolher as ferramentas certas depende das necessidades específicas do seu site e nível de habilidade técnica. Considere a seguinte orientação:

- Proteção de Borda e Rede: Para controle de tráfego robusto e segurança de rede, pfSense ou OPNsense são ideais se você tiver hardware extra e conhecimento de rede. Eles atuam como a primeira linha de defesa.

- Segurança para Aplicações Web: Se seu foco é proteger a aplicação em si contra ataques como SQL Injection e XSS, ModSecurity (para servidores Apache/Nginx) ou o WAF da Cloudflare são cruciais. Para WordPress, Wordfence é indispensável.

- Prevenção de Força Bruta: Fail2Ban é a solução de baixo custo perfeita para proteger serviços do servidor (SSH, FTP) contra tentativas repetidas de login. Wordfence e Cloudflare também oferecem proteção contra força bruta no nível da aplicação.

- Criptografia e SEO: Let’s Encrypt é a escolha óbvia e gratuita para adicionar HTTPS ao seu site, garantindo segurança na transmissão de dados e melhorando seu ranking nos motores de busca. Cloudflare também oferece SSL gratuito.

- Varredura de Vulnerabilidades: Para identificar proativamente fraquezas em sua infraestrutura, OpenVAS é uma ferramenta de auditoria poderosa que pode revelar problemas antes que sejam explorados.

- Segurança de Acesso e Contas: Implementar MFA/2FA (via Google Authenticator ou Authy) é fundamental para proteger contas administrativas com uma camada extra de verificação, mesmo em serviços que não são diretamente seu site.

Combinar várias dessas soluções oferece uma defesa em camadas (defense-in-depth), tornando muito mais difícil para os hackers penetrarem em seu sistema. Não se trata de uma única ferramenta, mas de uma estratégia integrada.

💡 Compartilhe este post com quem precisa proteger seu site!

Proteja Seu Site Agora!

A segurança do seu site é um investimento essencial, não um custo. Com as ferramentas certas, você pode construir uma defesa robusta e proteger seus dados e visitantes.

Invista na Segurança

Ataques cibernéticos são uma ameaça real. Pequenas ações hoje podem prevenir grandes perdas amanhã.

Defesa em Camadas

Nenhuma ferramenta é 100% infalível. Combine soluções (firewall, WAF, SSL, 2FA) para uma proteção completa.

Ação Imediata

Comece hoje mesmo! Escolha uma das ferramentas gratuitas apresentadas e implemente-a no seu site.

Sua segurança digital está em suas mãos. Faça a diferença!

Compartilhe este post para ajudar mais pessoas a protegerem seus sites!

Práticas Essenciais para Desenvolvedores

A segurança é uma responsabilidade compartilhada. Como desenvolvedor, suas escolhas de codificação têm um impacto direto na proteção dos dados e sistemas. Adote estas práticas para construir softwares mais seguros desde o início:

Validação de Entrada Rigorosa

Nunca confie na entrada do usuário! Valide todas as entradas no lado do servidor, usando listas brancas (whitelists) para tipos de dados esperados e tamanhos, e escape/encode a saída para evitar XSS e SQL Injection.

Autenticação e Senhas Fortes

Implemente Multi-Fator de Autenticação (MFA). Armazene senhas usando algoritmos de hash robustos como Argon2 ou bcrypt, com salts únicos. Limite tentativas de login e use sessões seguras com tokens aleatórios e expiração.

Segurança de APIs

Proteja suas APIs com autenticação robusta (OAuth2, JWT), autorização granular, e limitação de taxa (rate limiting) para prevenir abusos. Valide esquemas de requisição e resposta para manter a integridade dos dados.

Uploads de Arquivos Seguros

Restrinja os tipos de arquivo permitidos, varra os arquivos por malware e armazene-os fora do diretório web público para evitar execução de scripts maliciosos. Use nomes de arquivo aleatórios e únicos.

Evite Vulnerabilidades Comuns

Esteja ciente do OWASP Top 10 e incorpore verificações de segurança em seu ciclo de desenvolvimento. Atualize bibliotecas e dependências regularmente e realize revisões de código focadas em segurança.

Sinais de Que Seu Site Foi Comprometido

Detectar um ataque rapidamente é a chave para proteger seus dados e reputação. Fique atento a estes indicadores críticos de comprometimento:

Tráfego Incomum

Aumentos repentinos no tráfego, acessos de IPs desconhecidos ou picos de downloads podem indicar atividade maliciosa, como DDoS ou abuso de recursos.

Redirecionamentos Suspeitos

Se seus visitantes são automaticamente redirecionados para sites estranhos, de spam ou phishing, seu site provavelmente foi adulterado.

Alterações Não Autorizadas

Perceber conteúdo modificado, novos links, páginas estranhas ou anúncios que você não adicionou é um forte indício de invasão e adulteração de arquivos.

Arquivos ou Pastas Estranhos

Encontrar arquivos ou pastas desconhecidos no seu servidor, especialmente em diretórios sensíveis, pode ser a presença de malware ou backdoors.

Passo a Passo: Implementando Segurança no Seu Site

Proteger seu site é um processo contínuo que exige planejamento e execução. Siga estas etapas para construir uma defesa robusta contra ameaças cibernéticas.

1. Avaliação Inicial e Planejamento

Comece identificando os ativos mais críticos do seu site e as potenciais vulnerabilidades. Mapeie os dados sensíveis e defina um orçamento para segurança.

2. Seleção de Ferramentas Essenciais

Com base na sua avaliação, escolha as ferramentas certas. Considere soluções como WAF (ModSecurity, Cloudflare), SSL (Let’s Encrypt) e MFA/2FA para acesso administrativo.

3. Implementação e Configuração

Instale e configure cuidadosamente cada ferramenta. Siga as melhores práticas para cada uma, como o uso de regras robustas no WAF e a ativação da renovação automática de SSL.

4. Teste e Otimização

Após a implementação, realize varreduras de vulnerabilidades (ex: OpenVAS) e testes de penetração. Ajuste as configurações com base nos resultados para otimizar a segurança.

5. Monitoramento Contínuo

A segurança não é um evento único. Monitore constantemente o tráfego, os logs e os alertas de segurança. Mantenha todas as ferramentas e o CMS atualizados.

6. Plano de Resposta a Incidentes

Mesmo com as melhores defesas, incidentes podem ocorrer. Tenha um plano claro de como agir em caso de ataque para minimizar danos e recuperar a operação rapidamente.

Seguir estes passos ajuda a criar uma base sólida para a segurança do seu site, protegendo seus dados e a confiança dos seus usuários.

No responses yet